黑客们正在大规模扫描互联网,寻找VMware服务器的代码执行漏洞,该漏洞的严重性等级为9.8(满分10分)。

CVE-2021-21974是VMware vCenter server中的一个远程代码执行漏洞,这是一个Windows或Linux应用程序,沐鸣开户测速管理员使用它来启用和管理大型网络的虚拟化。在VMware发布补丁的一天内,至少有6个不同的来源出现了概念验证漏洞。该漏洞的严重程度,再加上Windows和Linux机器都有可用的可利用漏洞,使得黑客争分恐后地积极寻找易受攻击的服务器。

“我们检测到针对VMware vCenter脆弱服务器(https://vmware.com/security/advisories/VMSA-2021-0002.html)的大规模扫描活动,”“坏数据包”组织的研究员Troy Mursch写道。

我们检测到针对VMware vCenter服务器(https://t.co/t3Gv2ZgTdt)的大规模扫描活动。

查询我们的API "tags=CVE-2021-21972"以获取相关指标和源IP地址。# threatintel https://t.co/AcSZ40U5Gp

-坏数据包(@bad_packets) 2021年2月24日

Mursch说,BinaryEdge搜索引擎发现了近15000台暴露在互联网上的vCenter服务器,而Shodan搜索发现了大约6700台。这次大规模扫描的目的是识别尚未安装补丁的服务器。VMware周二发布了这一补丁。

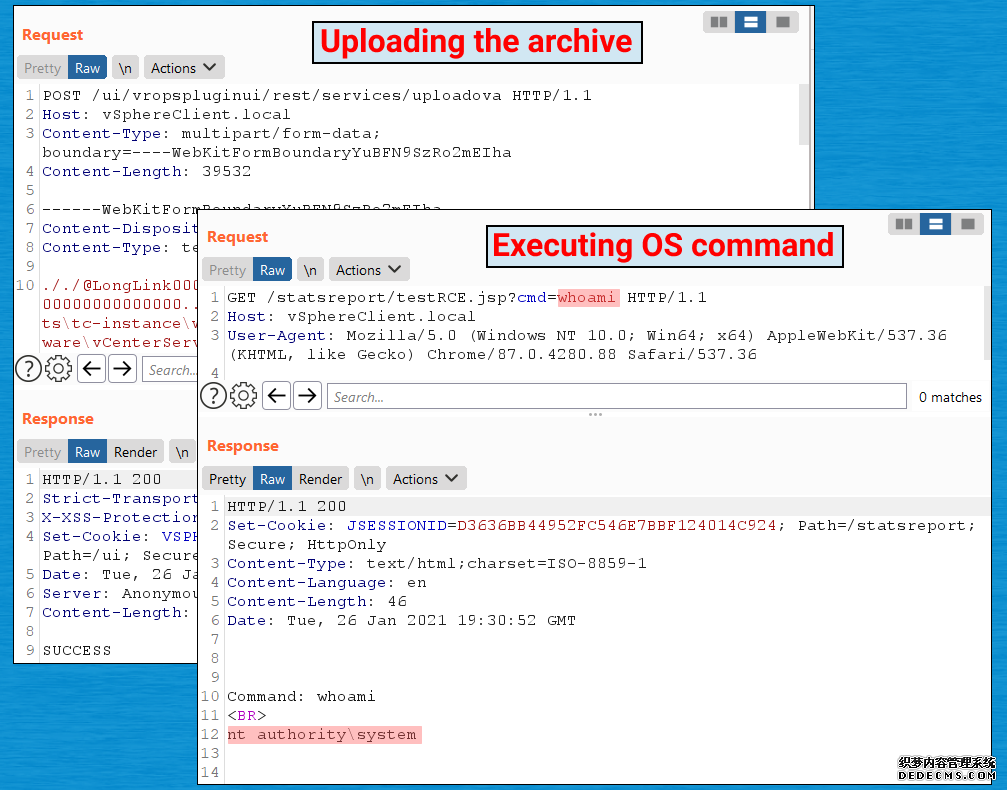

不受约束的代码执行,不需要授权

安全公司Tenable的研究人员说,CVE-2021-21972允许未经授权的黑客上传文件到可通过443端口公开访问的易受攻击的vCenter服务器。成功的攻击将导致黑客在底层操作系统中获得不受限制的远程代码执行特权。该漏洞源于默认安装的vRealize Operations插件缺乏身份验证。

该漏洞在普通漏洞评分系统3.0版本中获得了9.8分(10.0分)的严重程度评分。发现该漏洞并私下报告给VMware的Positive Technologies研究员Mikhail Klyuchnikov将CVE-2021-21972带来的风险与Citrix应用程序交付控制器中的关键漏洞CVE-2019-19781带来的风险进行了比较。

根据美国司法部(Justice Department)提交的一份刑事起诉书,沐鸣开户测速思杰的漏洞去年受到了积极的攻击,包括针对医院的勒索软件攻击,以及中国政府支持的黑客对游戏和软件制造商的入侵。

本周早些时候,克柳奇尼科夫在一篇博文中写道:

我们认为,vCenter服务器的RCE漏洞所造成的威胁不亚于臭名昭著的Citrix漏洞(CVE-2019-19781)。这个错误允许未经授权的用户发送一个特别制作的请求,这将使他们以后有机会在服务器上执行任意命令。攻击者得到这样的机会后,就可以进行这种攻击,成功地通过公司网络移动,并获得对存储在被攻击系统中的数据的访问权(例如关于虚拟机和系统用户的信息)。如果易受攻击的软件可以从互联网访问,这将允许外部攻击者渗透公司的外部边界,并获得敏感数据。再次,我想指出这个漏洞是危险的,因为它可以被任何未经授权的用户使用。

研究人员在这里提供了技术细节。

积极的技术

CVE-2021-21972影响vCenter Server 6.5、6.7和7.01版本。运行这些版本的用户应该尽快更新到6.5 U3n、6.7 U3l或7.0 U1c。那些不能立即安装补丁的人应该实现这些变通方法,包括更改兼容性矩阵文件和设置vRealize插件为不兼容。拥有vCenter服务器直接暴露在Internet上的管理员应该强烈考虑限制这种做法,或者至少使用VPN。